As redes em evolução e os ecossistemas de ameaças aumentam a complexidade da segurança

Resumo executivo

As iniciativas de inovação digital (ID) são projetadas para melhorar a eficiência da empresa e a experiência do cliente. No entanto, geralmente consegue-se isso com a implementação de novos sistemas e soluções, incluindo dispositivos de Internet das coisas (IoT), dispositivos móveis, computação em nuvem e novos locais para as filiais. Isso cria mais complexidades operacionais e de segurança que abrem a organização a novos riscos cibernéticos.

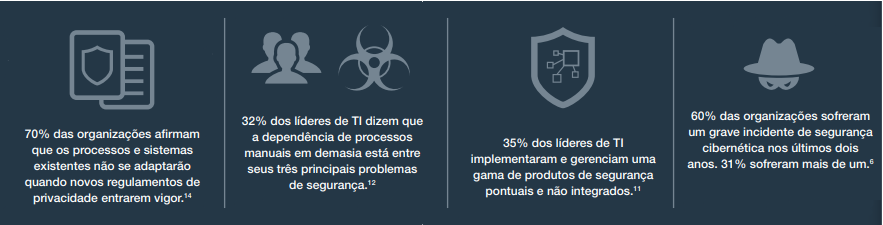

À medida que as superfícies de ataque digital se expandem e o panorama das ameaças cibernéticas evolui, as equipes de segurança geralmente tentam resolver os novos riscos implementando produtos de segurança pontuais. No entanto, a maior complexidade associada ao monitoramento e ao gerenciamento dessas soluções de pontos, exacerbada pelas novas regulamentações relativas à proteção de dados, deixa as equipes de segurança despreparadas para proteger a organização contra as ameaças cibernéticas.

Introdução

As iniciativas de ID proporcionam às organizações uma série de benefícios, mas também têm os seus custos em termos de infraestrutura e segurança. Novos dispositivos implementados como parte das iniciativas de ID aumentam a complexidade dos ambientes de rede. Este aumento da complexidade cria novos desafios de segurança.

Novos dispositivos introduzem novas ameaças

As iniciativas de ID geralmente incluem a implantação de novos dispositivos e locais de trabalho. No entanto, estas inclusões à WAN corporativa ampliam a superfície de ataque da organização:

- Os dispositivos de IoT são inseguros. Os dispositivos de IoT raramente recebem correções e fazem uso de protocolos inseguros e senhas padrão. O botnet Mirai comprometeu centenas de milhares de dispositivos fazendo login com uma lista de 61 combinações comuns de nome de usuário e senha.

- Os dispositivos móveis contornam a segurança. Os dispositivos móveis geralmente saltam entre redes internas e externas, possivelmente carregando malware por trás do firewall corporativo. Além disso, os dispositivos móveis “sempre ativos” aumentam a suscetibilidade dos funcionários a ataques de phishing.

- A computação em nuvem é um território desconhecido. Quase três quartos dos profissionais de segurança cibernética têm dificuldade para entender o modelo de responsabilidade compartilhada da nuvem, que é um conceito fundamental de segurança em nuvem. Essa falta de entendimento coloca a organização em risco.

- As redes das filiais expandem os requisitos de segurança. Em cada novo local há dispositivos a serem protegidos. Além disso, as organizações dependem cada vez mais de aplicações de software como serviço (SaaS) sensíveis à latência, e nem sempre é viável realizar o roteamento de todo o tráfego por meio da rede da sede para varredura de segurança.

- O trabalho remoto cria desafios únicos. As organizações estão cada vez mais permitindo que os funcionários trabalhem remotamente. No entanto, o trabalho remoto introduz novos desafios, como a falta de escalabilidade da rede virtual privada (VPN) e o aumento da exposição às infecções por malware.

Para monitorar e proteger esses novos dispositivos e ambientes geralmente é necessário usar ferramentas de segurança especializadas. Isso aumenta a carga das equipes de segurança que devem monitorar e gerenciar essas soluções e painéis de controle adicionais.

As ameaças cibernéticas estão ficando mais sofisticadas

O crime cibernético é uma profissão lucrativa, e os adversários estão ficando mais sofisticados. O aumento da maturidade dos agentes de ameaça cibernética é evidenciado pelas ferramentas e técnicas usadas em seus ataques:

- A maioria dos malware são de dia zero. O uso de malware polimórfico significa que metade dos ataques de malware usam malware de dia zero. Isso aumenta a dificuldade de detectar e remediar esses ataques.

- O tráfego malicioso é criptografado. Uma porcentagem crescente do tráfego de comando e controle do malware é criptografada. Isto pode reduzir a visibilidade da organização sobre os ataques em curso.

- Os ataques direcionados são mais eficazes. Os cibercriminosos estão usando cada vez mais ataques direcionados, com 65% dos grupos de crimes cibernéticos usando o spear phishing como seu principal vetor de ataque. Esses ataques mais direcionados são mais propensos a levar os funcionários a clicarem em um link ou a abrirem um anexo malicioso.

Enquanto o setor do crime cibernético evolui, os defensores cibernéticos normalmente são incapazes de acompanhar. Uma lacuna em termos de talentos em segurança cibernética com mais de 4 milhões de posições não preenchidas deixou as organizações com falta de funcionários. Aqueles que já fazem parte da folha de pagamento são prejudicados por processos manuais de segurança que não se ajustam à frequência e à complexidade dos ataques cibernéticos.

Os produtos pontuais aumentam a complexidade da segurança

À medida que a superfície de ataque digital cresce e as ameaças cibernéticas tornam-se mais sofisticadas, as organizações acabam sendo pressionadas a implementar remediações imediatas. Muitas organizações conseguem isso implementando as melhores soluções de segurança cibernética independentes do mercado para resolver todos os possíveis vetores de ataque à medida que são descobertos.

Como consequência, a empresa média possui 75 produtos de segurança pontuais distintos implementados em sua rede. A falta de integração entre as ferramentas desses portfólios de vários fornecedores significa que as equipes de segurança devem coletar, agregar e analisar manualmente os dados de diversas plataformas, montando o contexto necessário para detectar e remediar as ameaças em suas redes.

Os analistas de segurança especializados podem economizar tempo colhendo somente um subconjunto de dados importantes. No entanto, esses especialistas são escassos, deixando os analistas menos experientes em um beco sem saída: eles colhem manualmente todas as fontes de dados referentes aos incidentes, desperdiçando, possivelmente, um tempo de remediação valioso? Ou correm o risco de ignorar um dado crucial para a compreensão e remediação de um incidente? Até mesmo os especialistas logo ficarão sobrecarregados, se ainda não estiverem, com a enorme quantidade de dados de alerta gerados pela proliferação de produtos de segurança e desencadeados pelo crescente volume de ataques.

Os novos regulamentos sobrecarregam os recursos de segurança

Os regulamentos de proteção de dados, tais como o Regulamento Geral de Proteção de Dados da União Europeia (RGPD) e a Lei de Privacidade do Consumidor da Califórnia (CCPA), foram projetados para proteger a privacidade dos seus constituintes. No entanto, estes regulamentos sobrecarregam muito as organizações que recolhem e protegem estes dados:

- A conformidade regulatória é dispendiosa. As novas leis, como o RGPD, impõem requisitos de segurança rigorosos, cuja implementação é onerosa. Um terço das empresas gasta mais de 1 milhão de dólares somente para conquistar a conformidade com o RGPD.

- Os titulares dos dados têm novos direitos. Os titulares dos dados podem solicitar acesso, a modificação ou eliminação dos seus dados de acordo com as novas leis de privacidade. Se feito manualmente, “o custo médio destes fluxos de trabalho é de aproximadamente US$ 1.400”.

- O panorama da conformidade está se expandindo. O RGPD é o primeiro de muitos novos regulamentos de proteção de dados. Embora estas leis tenham os mesmos objetivos, geralmente têm requisitos de segurança, processos e relatórios muito distintos. A complexidade de manter a conformidade com todos os regulamentos aplicáveis está aumentando exponencialmente.

Conquistar, manter e demonstrar a conformidade com essas novas leis de proteção de dados é oneroso financeiramente e também no que diz respeito a tempo e recursos da equipe de segurança. No entanto, a não conformidade pode ser ainda mais dispendiosa, com as multas do RGPD atingindo 20 milhões de euros ou 4% da receita global, bem como sanções, tais como proibições para processamento de dados ou advertências públicas.

Inovação digital com uma arquitetura de segurança integrada

As iniciativas de ID criam novos desafios de segurança à medida que a expansão das superfícies de ataque emerge e o panorama das ameaças cibernéticas em evolução cria novas ameaças. Enquanto há necessidade dos melhores produtos de segurança do mercado para a segurança, os produtos pontuais não integrados aumentam a complexidade da segurança. Atingir uma segurança escalável e eficaz requer uma integração rigorosa, combinada com ampla visibilidade e automação, em toda a arquitetura de segurança da organização.