Apresentando o Fortinet Security Fabric:

Para Segurança Ampla, Integrada e Automatizada

Visão geral executiva

As organizações estão adotando rapidamente iniciativas de inovação digital (DI) para acelerar seus negócios, reduzir custos, melhorar a eficiência e fornecer melhores experiências aos clientes. Para alcançar resultados de DI, minimizando a complexidade e gerenciando efetivamente os riscos, as organizações precisam adotar uma plataforma de segurança cibernética que forneça visibilidade em todo o ambiente e os meios para gerenciar facilmente as operações de segurança e de rede.

O Fortinet Security Fabric resolve esses desafios com soluções amplas, integradas e automatizadas que permitem rede orientada para a segurança, acesso de rede Zero-Trust, segurança em nuvem dinâmica e operações de segurança orientadas à inteligência artificial (IA). As ofertas da Fortinet são aprimoradas com um ecossistema de produtos de terceiros perfeitamente integrados que minimizam as lacunas nas arquiteturas de segurança empresarial enquanto maximizam o retorno sobre o investimento (ROI) em segurança.

A inovação digital está transformando todos os setores

Nos setores econômicos em todo o mundo, a DI é vista como um imperativo para o crescimento dos negócios e uma melhor experiência do cliente.²

Do ponto de vista dos líderes de segurança cibernética, TI e provedor de serviços na nuvem, a DI se converte em diversas mudanças nos seus ambientes de rede. Os usuários estão cada vez mais móveis e acessando a rede de locais e endpoints que nem sempre estão sob controle da TI corporativa. Eles também estão se conectando diretamente a nuvens públicas para usar aplicações de negócios essenciais, como o Office 365. Há mais dispositivos de Internet das Coisas (IoT) do que endpoints controlados por humanos, pois eles são amplamente distribuídos e costumam estar em locais remotos e não supervisionados. Por fim, as pegadas dos provedores de serviços na nuvem estão se espalhando em diversas ramificações distantes, a maioria das quais se conecta diretamente à nuvem e aos serviços de celular, ignorando os data centers corporativos.

Todas essas mudanças tornam obsoleto o conceito de perímetro de rede defensível, exigindo que os provedores de serviços na nuvem adotem uma nova estratégia de defesa profunda em várias camadas.

Migração de aplicações e cargas de trabalho para a nuvem

Quase toda empresa começou a migrar algumas cargas de trabalho e aplicações para a nuvem, ou pelo menos planeja fazê-lo. Essas decisões costumam ser motivadas pelo desejo de reduzir custos e melhorar a eficiência operacional e a escalabilidade, aproveitando a flexibilidade oferecida pela nuvem.

Os provedores de serviços na nuvem oferecem uma ampla variedade de possíveis modelos de implantação, desde o software como serviço (SaaS) até a plataforma como serviço (PaaS).

Desconfiando do aprisionamento do provedor de serviços na nuvem e com o objetivo de implantar cada aplicação e carga de trabalho na nuvem mais adequada, muitas organizações adotaram uma infraestrutura multinuvem. A desvantagem dessa liberdade de escolha é a necessidade de aprender as idiossincrasias de cada ambiente de nuvem. Além disso, elas devem usar diferentes ferramentas para gerenciar o ambiente e suas disposições de segurança, o que ofusca a visibilidade e requer o uso de vários consoles para o gerenciamento de políticas, relatórios e muito mais.

Profusão de endpoints em vários ambientes

Os endpoints são sem dúvida os nós mais vulneráveis na rede do provedor de serviços na nuvem. Os fornecedores maiores têm milhares de funcionários, cada um usando vários dispositivos pessoais e de trabalho para acessar recursos de rede. Garantir a boa higiene cibernética e a segurança de endpoint atualizada em todos esses dispositivos é uma tarefa formidável. Ainda mais assustadora é a proliferação de dispositivos IoT. Até o final de 2019, o número de dispositivos ativos ultrapassava 26,66 bilhões e, em 2020, os especialistas estimam que esse número chegará a 31 bilhões.5

Os dispositivos IoT estão presentes em diversos contextos de negócios. Eles oferecem experiências personalizadas para clientes de varejo e hotelaria, rastreiam o inventário em manufatura e logística e monitoram os dispositivos no chão de fábrica ou em centrais elétricas.

Frequentemente robustos e com baixo consumo de energia, os dispositivos IoT se concentram no desempenho, geralmente às custas de recursos de segurança e protocolos de comunicação seguros. E, diferentemente da maioria dos dispositivos conectados à rede, o equipamento de IoT costuma ser implantado em locais remotos, ao ar livre ou em instalações desassistidas ou com pouca equipe (como centrais elétricas). Nesses locais pouco seguros, o equipamento muitas vezes transmite dados críticos e confidenciais para os data centers locais e para os serviços na nuvem.

Presença de negócios expandida em regiões e mercados distribuídos

À medida que as empresas expandem sua pegada global abrindo novas instalações, filiais e outros locais satélite, elas acabam tendo restrições cada vez maiores da largura de banda da rede de longa distância (WAN). Embora aplicações SaaS, vídeo e Voz sobre IP (VoIP) impulsionem a produtividade e permitam novos serviços, eles também contribuem para um crescimento exponencial do volume de tráfego na WAN.

O switching de rótulos multiprotocolo (MPLS) altamente confiável tem sido a tecnologia de conectividade WAN escolhida por muitos anos. No entanto, com o MPLS, é difícil otimizar o uso da largura de banda da WAN e variar os níveis de qualidade de serviço conforme a necessidade para diferentes aplicações. Como resultado, a expansão da filial e os aprimoramentos de serviço podem levar rapidamente à explosão dos custos da WAN.

Consequentemente, as organizações estão se voltando para a WAN definida por software (SD-WAN), que faz um uso eficiente do MPLS, das conexões de internet e até mesmo dos links de telecomunicação. Além disso, a SD-WAN roteia dinamicamente cada tipo de tráfego pelo link ideal. A adoção da SD-WAN criou ainda a necessidade de proteger a SD-WAN, o que é idealmente oferecido como uma combinação de funções de rede e segurança em uma plataforma integrada.

Quatro considerações para o design da arquitetura de segurança

À medida que as organizações avançam com entusiasmo em suas iniciativas de DI, as implicações para a segurança de rede muitas vezes são ignoradas ou minimizadas. Na verdade, quase 80% das organizações estão adicionando novas inovações digitais com mais rapidez do que podem aplicar as proteções contra ameaças cibernéticas.9

Os líderes de TI priorizar quatro questões acima de tudo ao projetar arquiteturas seguras para suas empresas que estão passando pela inovação digital:

1. Entender a superfície de ataque em expansão

Dados confidenciais podem possivelmente residir em qualquer lugar e percorrer inúmeras conexões fora do controle da empresa. As aplicações na nuvem são expostas na internet para que cada nova instância da nuvem aumente a superfície de ataque da empresa. Os dispositivos IoT estendem a superfície de ataque para locais remotos e desassistidos. Nessas partes escuras da superfície de ataque, as invasões podem passar despercebidas por semanas e meses, causando estragos no resto da empresa. Dispositivos móveis e endpoints de propriedade do usuário trazem imprevisibilidade à superfície de ataque, à medida que os usuários percorrem locais corporativos, espaços públicos e fronteiras internacionais. Na verdade, a extensa migração para a nuvem e o uso abrangente de plataformas móveis e de dispositivos de IoT são fatores que ampliam o custo por registro de uma violação de dados em centenas de milhares de dólares.10

Essa superfície de ataque dinâmica e expandida dissolve o perímetro de rede que no passado era bem definido e as proteções de segurança associadas a ele. É muito mais fácil para os invasores se infiltrarem na rede e, uma vez dentro, costumam encontrar poucos obstáculos para se mover livremente e sem serem detectados em seus alvos. Portanto, a segurança nas empresas de DI deve ter várias camadas, com controles em todos os segmentos de rede e com base na suposição de que o perímetro será violado mais cedo ou mais tarde. E o acesso aos recursos da rede deve se basear na política de privilégios mínimos e na confiança continuamente verificada.

2. Abordar como as ameaças cibernéticas estão evoluindo

O cenário de ameaças cibernéticas está crescendo rapidamente à medida que maus atores tentam contornar e derrotar as defesas tradicionais de segurança cibernética. Até 40% do novo malware detectado em um determinado dia é zero dia ou anteriormente desconhecido.14

Não importa se isso é causado pelo aumento do uso de malware polimórfico ou pela disponibilidade de kits de ferramentas de malware, o crescimento do malware de dia zero torna os algoritmos de detecção de malware tradicionais e baseados em assinaturas menos eficazes. Além disso, os maus atores continuam a utilizar a engenharia social, explorando os métodos de confiança estática usados nas abordagens tradicionais de segurança. Estudos revelam que 85% das organizações sofreram ataques de phishing ou engenharia social no ano passado.15

À medida que as ameaças cibernéticas se tornam mais sofisticadas, os incidentes e as violações de dados ficam mais difíceis de detectar e remediar. Entre 2018 e 2019, o tempo para identificar e conter uma violação de dados aumentou de 266 para 279 dias.16 Além da capacidade de detectar e impedir uma tentativa de ataque, as organizações também devem ser capazes de identificar e corrigir rapidamente um ataque bem-sucedido. Mais de 88% das organizações relataram ter sofrido pelo menos um incidente nos últimos 12 meses, o que demonstra que todas as organizações correm risco de ataque.

3. Simplificar um ecossistema de TI cada vez mais complexo usando a automação

De acordo com quase metade dos diretores de informações, o aumento da complexidade é o maior desafio de uma superfície de ataque em expansão.19 Esse aumento da complexidade se deve ao fato de muitas organizações confiarem em uma variedade de produtos pontuais não integrados para a segurança. A empresa média utiliza mais de 75 soluções de segurança distintas.20

Essa falta de integração de segurança significa que essas organizações não conseguem aproveitar a automação em sua implantação de segurança. Na verdade, 30% dos diretores de informações indicam que o número de processos manuais é um dos principais problemas de segurança em sua organização.21 Sem a automação de segurança, os diretores de informações precisam de profissionais de segurança cibernética mais qualificados para monitorar e proteger sua rede.

No entanto, muitas organizações não conseguem adquirir os talentos de segurança cibernética de que precisam. As estimativas indicam que mais de 4 milhões de cargos de segurança cibernética ainda não foram preenchidos e que esse número está crescendo em um ritmo constante.22 Essa falta de acesso aos talentos necessários está colocando em risco as organizações, com 67% dos diretores de informações dizendo que a escassez de habilidades em segurança cibernética inibe sua capacidade de manter com o ritmo das mudanças.23

Os invasores entendem bem esses desafios e os usam a seu favor.

4. Ficar à frente das demandas regulatórias cada vez maiores

O Regulamento Geral de Proteção de Dados (RGPD) da União Europeia (UE) e a Lei de Privacidade do Consumidor da Califórnia (CCPA) são dois dos regulamentos de proteção de dados mais bem-conhecidos. No entanto, eles estão longe de serem os únicos. Atualmente, cada estado dos Estados Unidos tem uma lei de notificação de violação de dados, e muitos deles estão aprovando outras proteções de privacidade do consumidor. Motivados por pressões políticas e sociais, os estados devem expandir esses regulamentos nos próximos anos, aplicando multas cada vez maiores, mais punitivas e mais frequentes para as não conformidades.

As organizações também devem cumprir com os padrões do setor, e muitas delas estão com dificuldades para fazê-lo. Por exemplo, menos de 37% das organizações passam na auditoria interina de conformidade do Padrão de segurança de dados do setor de cartões de pagamento (PCI-DSS).24 Como o PCI DSS é substituído pelo PCI Software Security Framework (PCI SSF), é provável que essas organizações enfrentem obstáculos ainda maiores para permanecer em conformidade.

A necessidade de alcançar e manter a conformidade regulatória tem impactos significativos na capacidade de uma organização de alcançar os objetivos de transformação da segurança e também informa como as organizações investem em soluções tecnológicas. Por exemplo, de 71% das organizações que migraram aplicações baseadas na nuvem de volta para data centers locais, 21% o fizeram para manter a conformidade regulatória.25

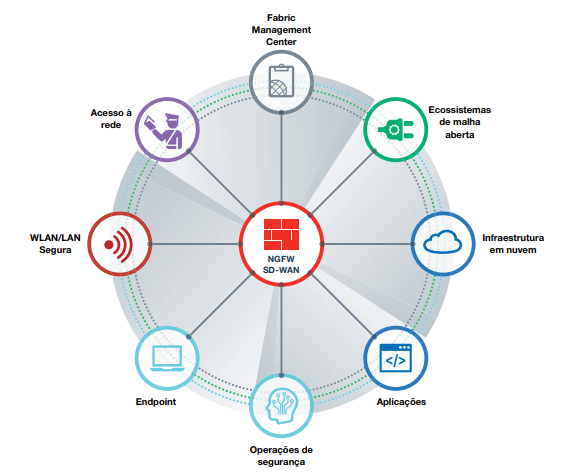

O Fortinet Security Fabric

O Fortinet Security Fabric aborda todos os quatro desafios de segurança mencionados acima, fornecendo ampla visibilidade e controle de toda a superfície de ataque digital de uma organização para minimizar riscos. O Security Fabric é uma solução integrada que reduz a complexidade do suporte a vários produtos pontuais e fluxo de trabalho automatizado para aumentar a velocidade da operação, tudo enquanto mantém as operações da empresa produtivas e resilientes.

Com o Fortinet Security Fabric, as equipes podem alcançar:

Visibilidade ampla e profunda da superfície de ataque

Com a mais ampla variedade de soluções de rede de alto desempenho e orientadas para a segurança para data centers, filiais, pequenas empresas e todos os principais provedores de nuvem, o Fortinet Security Fabric é flexível para proteger todos os segmentos da rede. Todos os componentes de segurança são configurados, gerenciados e monitorados a partir de um único sistema de gerenciamento centralizado. Além de eliminar os silos associados às infraestruturas de segurança de produtos pontuais, a interface única para todos os componentes de segurança reduz a carga de treinamento de equipes enxutas. O sistema de gerenciamento também facilita a implantação totalmente automatizada de componentes remotos, economizando em transporte e reduzindo ainda mais os custos operacionais.

Uma arquitetura de segurança realmente integrada

Com todos os componentes controlados pelo mesmo sistema operacional de rede FortiOS, o Fortinet Security Fabric permite configuração e gerenciamento de políticas consistentes e comunicação sem esforço e em tempo real através da infraestrutura de segurança. Isso minimiza os tempos de detecção e mitigação de ameaças, reduz os riscos de segurança resultantes de erros de configuração e compilação manual de dados e facilita a resposta de auditoria de conformidade oportuna e precisa. Além de integrar produtos e soluções Fortinet, o Security Fabric inclui conexões de interface dos programas de aplicações (API) pré-construídas para mais de 70 parceiros Fabric-Ready, o que garante uma integração profunda em todos os elementos do Security Fabric.

Resposta e operações automatizadas

Além da integração perfeita, o Fortinet Security Fabric está liderando o setor na aplicação de tecnologias de aprendizado de máquina (ML) para acompanhar o cenário de ameaças cibernéticas em rápida evolução. O Fortinet Security Fabric inclui recursos avançados de orquestração, automação e resposta de segurança (SOAR), além de detecção proativa de ameaças, correlação de ameaças, alertas de compartilhamento de inteligência e pesquisa e análise de ameaças.

Para as operações de rede, o Security Fabric entrega operações e fluxos de trabalho automatizados para ajudar a reduzir as complexidades na organização e nas implantações, independentemente de onde estejam, seja no local, na nuvem ou em filiais.

Gerencie os riscos, busque oportunidades

A DI permite que as organizações atinjam novos níveis de eficiência e economia de custos e melhores experiências para seus clientes. No entanto, as iniciativas de DI também expandem e alteram superfície de ataque da organização, abrindo novos vetores de ataque para ameaças cibernéticas a serem exploradas.

Para as organizações que lideram o cargo de DI, reconhecer, aceitar e gerenciar devidamente os riscos é de suma importância. O Fortinet Security Fabric é a base para isso. Ele unifica as soluções de segurança por trás de um painel de controle único, torna visível a crescente superfície de ataque digital, integra a prevenção de violações orientada por IA e automatiza operações, orquestração e resposta. Resumindo, ele permite que as organizações criem novo valor com a DI sem comprometer a segurança para agilidade, desempenho e simplicidade dos negócios.